Aquí publicaré todo lo que se me antoje, como se me antoje y en el momento que se me antoje... Están invitados a leerme y reírse o mentarme la madre si se les antoja. Keep Rocking!!!!!!!!!

viernes, octubre 30, 2009

La seguridad informática es personal

Alguna vez alguien dijo que las computadoras son como las mujeres: no se prestan, no se regalan y no se alquilan. Tal vez la analogía esté fuera de cualquier proporción, pero la última parte de ella es cierta. Hay que ser quisquilloso en cuanto a la atención que debe darse a un ordenador.

Dentro de los más elemen¬tales cuidados para un equipo de cómputo, están aquellos que conciernen al mundo de la red, portadora de “bichos”, que no siempre mueren con una simple “vacuna” y nece¬sitan de medidas más fuertes.

Estos cariños que debe tener el usuario con su “PC” son, básicamente, para pre¬venir contratiempos y ata¬ques de algún ente que sólo busque alterar las conciencias de todos los que “navegan” en el mar del ciberespacio.

Advertir las amenazas de virus, troyanos, robo de información o pérdida de datos vitales en el sistema operativo de una computa¬dora es labor de los usuarios, que deben aprehender una cultura sobre el cuidado de sus ordenadores.

Hacer respaldos de los archivos importantes es parte fundamental de esto. Con los avances de la tecnología y la puesta en marcha de accesorios como la popular “quemadora”, que cada día se vuelve más popular entre todos aquellos que usan una “máquina”, es muy fácil hacer una copia de nuestros datos en caso de alguna falla en el equipo.

Tener un “antivirus” con las actualizaciones pertinentes puede evitar problemas que sólo se arreglan al “formatear” (bo¬rrar) un disco duro, con la consecuente pérdida de todo lo guardado en éste, además de la “lata” que es volver a instalar el “software” y configurar componentes como tarjetas de sonido y video, por nombrar algunos.

Una buena opción para los que son nuevos en el mundo de la informática es el soft¬ware creado para hacer “imá¬genes” de las com¬pu¬ta¬doras.

Su funcionamiento consta en copiar la información almacenada en disco duro (software, controladores y, en algunos casos, hasta archivos de usuario) de for¬ma tal, que queda guardada en discos compactos para que en caso de fallas, el dueño de un equi¬po sólo inserte los CD’s en el equipo y sin necesidad de hacer instalaciones, lo restaure y quede como si no pasara nada. El más usado de estos pro¬gramas es el “Norton Ghost”, que no tiene muchas compli¬caciones en su uso.

En cuanto a la seguridad en la red, tenemos a los ya mencionados antivirus, con Mcafee y Norton como las mar¬cas más populares en el negocio, pero no hay que confiarse sólo de estos pro¬gramas.

Cada día son más los “insectos” informáticos que se mueven dentro de la WWW, lo que hace muy difícil con¬tro¬¬larlos, pues llegan y se mue¬¬ven de muchas for¬mas; la más común es por medio de los correos elec¬trónicos a¬bier¬tos por las personas que revisan sus cuen¬tas todos los días.

Abrir “spam” (correo ba¬su¬ra) o “cadenas” (correos ma¬¬¬sivos que suelen contener imá¬genes o sim¬¬ple¬¬men¬¬te al¬gún mensaje para mucha gen¬te) puede con¬llevar el ries¬go de obtener un virus. Se de¬be inculcar una “edu¬cación básica” para revi¬sar cuentas de “e-mail”.

Los ataques también pue¬den llegar desde páginas de Internet o de los tan populares programas de mensajería instantánea (MSN Messenger, ICQ y otros), por lo que de¬berán utilizarse he-rra¬mientas como los Firewalls o paredes de fuego (que fun-cionan, así como su nombre en inglés lo indica, en forma de “muros”).

Estas “paredes de fuego” sirven para evi¬tar intru¬siones por par¬te de personas no deseadas de forma remota a las computadoras (a través de otro equipo de cómputo).

Por último. Es conveniente conseguir actualizaciones del sistema operativo que se use, pues normalmente en éstas vienen “parches” (que no son otra cosa sino modificaciones para quitar debilidades en el ambiente de la computadora), muy útiles en la prevención de “asaltos cibernéticos”.

Por supuesto estas no son todas las medidas que hay para mantener a salvo un equipo, pero podría decirse que son las más usuales y convenientes para no complicarse la existencia en la búsqueda de la solución perfecta (que por cierto no hay).

En pocas palabras, tener un equipo “sano” en términos generales, depende de su dueño.

No hay una fórmula mágica que nos ayude a eliminar toda posibilidad de problemas, tan¬to por ataques hackers (si es que realmente son hackers los que fastidian tanto y no algún cracker) como de fallas técnicas.

Dentro de los más elemen¬tales cuidados para un equipo de cómputo, están aquellos que conciernen al mundo de la red, portadora de “bichos”, que no siempre mueren con una simple “vacuna” y nece¬sitan de medidas más fuertes.

Estos cariños que debe tener el usuario con su “PC” son, básicamente, para pre¬venir contratiempos y ata¬ques de algún ente que sólo busque alterar las conciencias de todos los que “navegan” en el mar del ciberespacio.

Advertir las amenazas de virus, troyanos, robo de información o pérdida de datos vitales en el sistema operativo de una computa¬dora es labor de los usuarios, que deben aprehender una cultura sobre el cuidado de sus ordenadores.

Hacer respaldos de los archivos importantes es parte fundamental de esto. Con los avances de la tecnología y la puesta en marcha de accesorios como la popular “quemadora”, que cada día se vuelve más popular entre todos aquellos que usan una “máquina”, es muy fácil hacer una copia de nuestros datos en caso de alguna falla en el equipo.

Tener un “antivirus” con las actualizaciones pertinentes puede evitar problemas que sólo se arreglan al “formatear” (bo¬rrar) un disco duro, con la consecuente pérdida de todo lo guardado en éste, además de la “lata” que es volver a instalar el “software” y configurar componentes como tarjetas de sonido y video, por nombrar algunos.

Una buena opción para los que son nuevos en el mundo de la informática es el soft¬ware creado para hacer “imá¬genes” de las com¬pu¬ta¬doras.

Su funcionamiento consta en copiar la información almacenada en disco duro (software, controladores y, en algunos casos, hasta archivos de usuario) de for¬ma tal, que queda guardada en discos compactos para que en caso de fallas, el dueño de un equi¬po sólo inserte los CD’s en el equipo y sin necesidad de hacer instalaciones, lo restaure y quede como si no pasara nada. El más usado de estos pro¬gramas es el “Norton Ghost”, que no tiene muchas compli¬caciones en su uso.

En cuanto a la seguridad en la red, tenemos a los ya mencionados antivirus, con Mcafee y Norton como las mar¬cas más populares en el negocio, pero no hay que confiarse sólo de estos pro¬gramas.

Cada día son más los “insectos” informáticos que se mueven dentro de la WWW, lo que hace muy difícil con¬tro¬¬larlos, pues llegan y se mue¬¬ven de muchas for¬mas; la más común es por medio de los correos elec¬trónicos a¬bier¬tos por las personas que revisan sus cuen¬tas todos los días.

Abrir “spam” (correo ba¬su¬ra) o “cadenas” (correos ma¬¬¬sivos que suelen contener imá¬genes o sim¬¬ple¬¬men¬¬te al¬gún mensaje para mucha gen¬te) puede con¬llevar el ries¬go de obtener un virus. Se de¬be inculcar una “edu¬cación básica” para revi¬sar cuentas de “e-mail”.

Los ataques también pue¬den llegar desde páginas de Internet o de los tan populares programas de mensajería instantánea (MSN Messenger, ICQ y otros), por lo que de¬berán utilizarse he-rra¬mientas como los Firewalls o paredes de fuego (que fun-cionan, así como su nombre en inglés lo indica, en forma de “muros”).

Estas “paredes de fuego” sirven para evi¬tar intru¬siones por par¬te de personas no deseadas de forma remota a las computadoras (a través de otro equipo de cómputo).

Por último. Es conveniente conseguir actualizaciones del sistema operativo que se use, pues normalmente en éstas vienen “parches” (que no son otra cosa sino modificaciones para quitar debilidades en el ambiente de la computadora), muy útiles en la prevención de “asaltos cibernéticos”.

Por supuesto estas no son todas las medidas que hay para mantener a salvo un equipo, pero podría decirse que son las más usuales y convenientes para no complicarse la existencia en la búsqueda de la solución perfecta (que por cierto no hay).

En pocas palabras, tener un equipo “sano” en términos generales, depende de su dueño.

No hay una fórmula mágica que nos ayude a eliminar toda posibilidad de problemas, tan¬to por ataques hackers (si es que realmente son hackers los que fastidian tanto y no algún cracker) como de fallas técnicas.

Los demonios de la red

Los demonios cibernéticos entran de forma misteriosa a la red en busca de la información vital de sistemas computacionales para sabotearlos, robar datos o simplemente por curiosidad; para probar sus límites y superarlos en algún momento.

Sólo necesitan un par de clicks para entrar en acción. Un equipo de cómputo de segunda mano es suficiente para que emprendan sus aventuras y accesen en páginas de Internet, correos electrónicos, servidores y logren así su propósito.

Pero, ¿cuál es este propósito? Una serie de notas, artículos y reportajes dejan en mal a los hackers con la sociedad. Los medios se encargan de dar referencias no siempre acertadas al respecto.

Podemos ver cómo la prensa y la televisión, principalmente, se encargan de hablar del hacker, como el malo de la historia, cuando en realidad tenemos una serie de personajes que son los verdaderos rufianes.

Crackers, Script-kiddies, lammers y otros personajes son los que hacen quedar en mal a los que defienden el apelativo (el apelativo es hacker por supuesto) desde principios de los años 60, cuando ya era utilizado en los pasillos del MIT (Massachussets Institute of Tecnology).

Todos estos seres tienen algunas de sus habilidades, sin embargo, no comparten el principio que mueve a los verdaderos: la ética. Por el contrario, creen que ser hacker es igual a crear caos cibernético sin una razón real, cuando la realidad es otra.

El hacker busca el libre acceso en Internet a toda costa; pelea para que los contenidos de la red sean gratuitos, pues el conocimiento debe ser para todos, sin restricciones de ninguna especie.

Un cracker sólo quiere obtener beneficios económicos y fama a toda costa. Un hacker real no. Él busca el anonimato, no piensa en la gloria. Su único impulso es la curiosidad. Trata de superar sus límites sin que se entere la gente (algo difícil).

Finalmente, los medios muestran a los otros (los del lado oscuro) como si fueran los auténticos. Es entonces cuando la gente desconfía de ellos y su talento.

No entienden que realmente su objetivo es ayudar a otros que no tienen la capacidad para defenderse de los que desprestigian al “gremio” (si es que se le puede llamar así a las asociaciones que se forman en todo el mundo).

A ver... Con manzanitas

Bajan programas de la red que sirven para entrar en cuentas de correo electrónico, buscar contraseñas para acceder a páginas cuyo contenido no es gratuito (casi siempre pornográfico), y se estereotipan muchas veces en la pose clásica de usar lentes, cabello largo y por lo general, son retraídos con la gente que los rodea.

No saben que para obtener el título de hacker (si es que se le puede llamar así) hay que saber mucho más que un par de trucos.

Conocimientos de programación, práctica, y mucho sueño perdido en lecturas y estudios son necesarios para poder pertenecer a este selecto grupo de personas, que intentan llegar más allá de lo que los “simples mortales” ven a través de su monitor.

Sería conveniente que los mismos hackers hagan una advertencia al estilo televisivo, (ya saben, algo como: “niños, no intenten esto en casa” o “Este es un trabajo realizado por profesionales, no intenten hacerlo”) para que quede bien claro que su labor no es un simple juego (aunque ellos mismos lo vean así.)

El hecho de entrar a la red y pasar horas enteras en busca de algo (cualquier cosa) que sirva para lograr que el acceso a los contenidos de Internet sea gratuito es su única recompensa.

Los verdaderos hackers no buscan reconocimiento para ellos sino para los usuarios que revisan sus correos electrónicos de forma inocente, inconscientes de los peligros que hay para ellos y sus equipos de cómputo.

Son los defensores de aquellos que (cómo dice Cindy Lauper) sólo quieren divertirse, buscar información para sus tareas escolares o romper la rutina de todos los días con el disfrute de una buena película vista en las pantallas de sus computadoras.

Son los protectores de los desvalidos. Con ingenio y astucia rompen las reglas del ciberespacio para deleite de aquellos que no saben cómo hacerlo. Algunos los llaman insurrectos, cuando simplemente son, por denominarlos de forma coloquial, los rebeldes con causa de la red.

El bueno, el malo y el hacker

Cada día son más los seres que utilizan Internet, pero sólo unos pocos conforman el selecto clan de los hackers, esa tribu especial poseedora de los secretos más profundos de la “red de redes”, capaces de desquiciar sistemas tan complejos y tan sólidamente resguardados como los de la CIA, el FBI y la Reserva Federal de Estados Unidos

Los hackers suelen ser identificados con los viejos corsarios que asolaban los mares, aunque no se les pinta con un pañuelo en la cabeza, un parche en el ojo, un garfio en el muñón o un perico en el hombro, sino se sabe que son personas raras, tipo nerd, con lentes de fondo de botella, chonguito en el cabello y camisa arremangada o playera negra.

Sin embargo, los hackers también pueden ser vistos como arrojados héroes capaces de trabajar por el bien de la humanidad y de combatir a la banda de los piratas malos, para impedir que pongan de cabeza los sistemas informáticos de la policía, los organismos de inteligencia y las grandes multinacionales o bien para ayudar a los usuarios a navegar con mayor libertad y poner a su disposición algunos passwords que remiten a sitios bastante elitistas.

Ninguno de los hackers originales hubiera elegido el término para definirse a sí mismos.

Al principio de la era de Internet, ser hacker era como un título de nobleza que había que ganarse. A finales de los 80, las PC llegaban a las casas y la palabra hacker comenzó a utilizarse fuera del círculo de los geeks (piratas de la informática) como sinónimo de saboteadores del ciberespacio.

En muy poco tiempo, miles de jóvenes con una pequeña computadora y un módem, como fueron capaces de navegar a sus anchas por una red que crecía a pasos agigantados, ya que, por aquel entonces, la seguridad prácticamente no existía. La curiosidad, el reto personal o las ganas de fastidiar llevaban a los hackers a meter las narices tan lejos como podían.

Kevin Mitnick fue el hacker más buscado del ciberespacio, y aún tiene legiones de seguidores que claman por su libertad. Mitnick podía lanzar misiles o provocar el caos en los mercados financieros con sólo una llamada telefónica, según reza la leyenda.

El FBI, las compañías telefónicas, cazarrecompensas y hasta sus compañeros hackers persiguieron su rastro por la red. La carrera de Kevin Mitnick comenzó en los 80, periodo en el que fue arrestado en 4 ocasiones y pasó su primera temporada en la cárcel.

En 1992, estando en libertad condicional, fue acusado de hackear distintos servidores. El 24 de diciembre de ese mismo año escapó de la justicia hasta que, en 1995, fue detenido en Carolina del Norte, acusado de fraude informático y de hasta 8 cargos de posesión ilegal de los ficheros electrónicos de empresas como Motorola o Sun Microsystems.

No existe una traducción exacta de la palabra hacker. Algunos lo catalogan como pirata informático, pero eso no hace justicia a la realidad. Un verdadero hacker tiene la filosofía de que todos los contenidos de Internet deben ser gratuitos y lucha por ello.

La mayoría de la gente tiene un concepto erróneo de lo que es un hacker. Así, las personas confunden al verdadero hacker con los crackers, que tienen un conocimiento de la red tan amplio como el de su antagonista, y que utilizan en su beneficio económico y de paso para fastidiar a los internautas

Si bien es cierto que estos piratas son perseguidos por muchas de sus acciones, también se sabe que no buscan otra cosa que aprender más sobre la red para ayudar a los usuarios de la misma.

También tienen su corazoncito

Geddy Lee, un hacker mexicano que aspira a ingresar en Frozen Crew (Equipo Gélido), una asociación que agrupa a la élite hacker en todo el mundo, arremete contra los crackers, a quienes no duda en tildar de seres inferiores, con un solo objetivo: fastidiar a la gente que navega en la red.En entrevista con Gente, el hacker comenta que la mayoría de los usuarios de Internet no aceptan su ayuda por ignorancia, que se convierte en miedo por un ataque a su computadora.

Su postura con respecto de una posible legislación de la red es adversa. Bajo la premisa de que debe existir una libertad total en el ciberespacio, no comparte la idea de reglamentar el contenido que se muestra en ésta, así como la vigilancia de cuerpos policiales especializados, tanto nacionales como extranjeros.

Lo que sí es necesario es que los navegantes, como tales, denuncien en particular sitios que atenten contra la dignidad humana, como son los de pornografía infantil o los grupos xenofóbicos, afirma. “El poder no está en tirar una página, sino en denunciar lo que es incorrecto”, según su perspectiva.

Geddy confesó que alguna vez, en su afán de cumplir su consigna primaria en Internet, ir en contra de los esquemas establecidos, intentó sabotear la página de la Secretaría de Hacienda y Crédito Público.

Lo cual nos remite a intentos de otros hackers, algunos exitosos y otros no, que intentaron alterar el contenido de sitios nacionales como el de Presidencia de la República o de la Cámara de Diputados, e internacionales como Microsoft, creador del sistema operativo Windows, al que Geddy llama queso gruyere.

En lo particular, su cruzada no tuvo el final esperado, debido a las dificultades de la red del sistema de seguridad de la nombrada institución gubernamental, a lo que remitió diciendo: “El Web Master (administrador del sitio) está muy cabrón”.

Con respecto de los sistemas operativos, como queso gruyere en sus diversas versiones (95, 98, 2000 y ME), a decir de Geddy, son “demasiado sencillos de corromper e interceptar”, a diferencia de los sistemas de código abierto (es decir los que pueden ser modificados a voluntad por el usuario) como Linux y Macos X, que no requieren de actualizaciones semanales en materia de seguridad, como los antes mencionados.

Paseo en microbús

Con relación al comercio electrónico, el hacker mencionó que es más difícil tener un accidente automovilístico que llevar a cabo una compra electrónica confiable, es decir: realizar una compra virtual de forma ilegal es más fácil que chocar en microbús.

Todo esto por la clonación de tarjetas de crédito con generadores de números de cuenta fantasma, mediante lo cual se puede conseguir cualquier artículo en la red, siempre y cuando se haga a una tienda electrónica en otro país para evitar ser detectado con facilidad. Para finalizar el fraude, se puede contratar un apartado postal para que ahí se haga la entrega del producto deseado.

En México hay una importante comunidad de hackers con varios portales en los que se puede encontrar desde información general hasta pequeños cursos especializados sobre hackeo, como: http://www.raza-mexicana.org o http://www.2600.com.

Otros lugares donde hay material relacionado con hackers son:

http://www.astalavista.com, http://www.vanhackez.com o http://www.dark-e.com, donde también se pueden bajar modificaciones de programas para que estos funcionen de manera gratuita, así como códigos de accesos a páginas, principalmente de pornográficas.

Un hacker es como Poncio Pilato, que sólo se lava las manos ante los problemas que pueda ocasionar directa o indirectamente, pero no por ello es el villano de la película, si es que esta analogía es válida.

A fin de cuentas, la historia la hacen los vencedores, y lo que hacen los hackers, desde su perspectiva, es el bien, para hacer de los mundos real y cibernético lugares mejores.

Decálogo del auténtico hacker

1. Nunca dañes algo intencionadamente. Lo único que conseguirás será buscarte problemas.

2. Modifica sólo lo estrictamente necesario para entrar y para evitar ser localizado, o para poder accesar otras veces.

3. No hackees nunca por venganza ni por intereses personales o económicos.

4. No hackees sistemas pobres que no puedan reponerse de un ataque fuerte, ni tampoco sistemas muy ricos o grandes que puedan permitirse gastar dinero y tiempo en buscarte.

5. Odia a las empresas telefónicas pero no te metas con ellas.

6. No hackees computa- doras del gobierno. (El Gran Hermano te observa.) Tal vez sean más emocionantes, pero no olvides que la policía trabaja para ellos.

7. No comentes con nadie, a menos que sea de total confianza, tus hazañas ni los sistemas que estés intentando hackear (los más grandes hackers de la historia han sido cazados debido a las confesiones de sus novias).

8. Cuando hables en BBS, Internet o teléfono, procura ser lo más discreto posible. Todo lo que digas quedará almacenado (y usado en tu contra).

9. Sé paranoico. Una da las características principales de los mejores hackers es la esa.

10. No dejes ningún dato que pueda relacionarse contigo en las computa- doras que hackees. No impliques nunca a nadie. Y si es posible, ni siquiera "firmes".

11. Estudia mucho antes de lanzarte a la práctica. Ten en cuenta que eres un total novato y si te encuentras con problemas proba- blemente tu aventura acabe antes de empezar.

12. Nunca uses ni des datos tuyos reales. Recuerda que un hacker no busca la fama (tu seguridad tiene un precio).

13. Guarda todos tus útiles de hacking en un lugar seguro fuera de ojos curiosos y nunca escritos en papel. Encripta tu disco duro y tu correo y esconde tus manuales, porque la policía no te avisará antes de ir a tu casa.

14. Nunca dejes de estudiar y de aprender nuevas cosas. El mundo de la informática avanza rápi- damente y es necesario mantener un buen ritmo, si no quieres quedarte atrás.

15. No tengas miedo de preguntar, pero no esperes que te respondan siempre.

16. No estés demasiado tiempo dentro del sistema que hackees y accesa a él a horas y días distintos.

17. Si te caen, léete la orden de registro para saber lo que pueden o no hacer. Nunca hables con la policía sin tener a tu abogado presente.

18. No te fíes de un policía, no tiene potestad para hacer un trato.

19. Para ser un hacker tienes que hackear, no sólo leerte textos como éste (aunque no están de más).

Sin embargo, los hackers también pueden ser vistos como arrojados héroes capaces de trabajar por el bien de la humanidad y de combatir a la banda de los piratas malos, para impedir que pongan de cabeza los sistemas informáticos de la policía, los organismos de inteligencia y las grandes multinacionales o bien para ayudar a los usuarios a navegar con mayor libertad y poner a su disposición algunos passwords que remiten a sitios bastante elitistas.

Ninguno de los hackers originales hubiera elegido el término para definirse a sí mismos.

Al principio de la era de Internet, ser hacker era como un título de nobleza que había que ganarse. A finales de los 80, las PC llegaban a las casas y la palabra hacker comenzó a utilizarse fuera del círculo de los geeks (piratas de la informática) como sinónimo de saboteadores del ciberespacio.

En muy poco tiempo, miles de jóvenes con una pequeña computadora y un módem, como fueron capaces de navegar a sus anchas por una red que crecía a pasos agigantados, ya que, por aquel entonces, la seguridad prácticamente no existía. La curiosidad, el reto personal o las ganas de fastidiar llevaban a los hackers a meter las narices tan lejos como podían.

Kevin Mitnick fue el hacker más buscado del ciberespacio, y aún tiene legiones de seguidores que claman por su libertad. Mitnick podía lanzar misiles o provocar el caos en los mercados financieros con sólo una llamada telefónica, según reza la leyenda.

El FBI, las compañías telefónicas, cazarrecompensas y hasta sus compañeros hackers persiguieron su rastro por la red. La carrera de Kevin Mitnick comenzó en los 80, periodo en el que fue arrestado en 4 ocasiones y pasó su primera temporada en la cárcel.

En 1992, estando en libertad condicional, fue acusado de hackear distintos servidores. El 24 de diciembre de ese mismo año escapó de la justicia hasta que, en 1995, fue detenido en Carolina del Norte, acusado de fraude informático y de hasta 8 cargos de posesión ilegal de los ficheros electrónicos de empresas como Motorola o Sun Microsystems.

No existe una traducción exacta de la palabra hacker. Algunos lo catalogan como pirata informático, pero eso no hace justicia a la realidad. Un verdadero hacker tiene la filosofía de que todos los contenidos de Internet deben ser gratuitos y lucha por ello.

La mayoría de la gente tiene un concepto erróneo de lo que es un hacker. Así, las personas confunden al verdadero hacker con los crackers, que tienen un conocimiento de la red tan amplio como el de su antagonista, y que utilizan en su beneficio económico y de paso para fastidiar a los internautas

Si bien es cierto que estos piratas son perseguidos por muchas de sus acciones, también se sabe que no buscan otra cosa que aprender más sobre la red para ayudar a los usuarios de la misma.

También tienen su corazoncito

Geddy Lee, un hacker mexicano que aspira a ingresar en Frozen Crew (Equipo Gélido), una asociación que agrupa a la élite hacker en todo el mundo, arremete contra los crackers, a quienes no duda en tildar de seres inferiores, con un solo objetivo: fastidiar a la gente que navega en la red.En entrevista con Gente, el hacker comenta que la mayoría de los usuarios de Internet no aceptan su ayuda por ignorancia, que se convierte en miedo por un ataque a su computadora.

Su postura con respecto de una posible legislación de la red es adversa. Bajo la premisa de que debe existir una libertad total en el ciberespacio, no comparte la idea de reglamentar el contenido que se muestra en ésta, así como la vigilancia de cuerpos policiales especializados, tanto nacionales como extranjeros.

Lo que sí es necesario es que los navegantes, como tales, denuncien en particular sitios que atenten contra la dignidad humana, como son los de pornografía infantil o los grupos xenofóbicos, afirma. “El poder no está en tirar una página, sino en denunciar lo que es incorrecto”, según su perspectiva.

Geddy confesó que alguna vez, en su afán de cumplir su consigna primaria en Internet, ir en contra de los esquemas establecidos, intentó sabotear la página de la Secretaría de Hacienda y Crédito Público.

Lo cual nos remite a intentos de otros hackers, algunos exitosos y otros no, que intentaron alterar el contenido de sitios nacionales como el de Presidencia de la República o de la Cámara de Diputados, e internacionales como Microsoft, creador del sistema operativo Windows, al que Geddy llama queso gruyere.

En lo particular, su cruzada no tuvo el final esperado, debido a las dificultades de la red del sistema de seguridad de la nombrada institución gubernamental, a lo que remitió diciendo: “El Web Master (administrador del sitio) está muy cabrón”.

Con respecto de los sistemas operativos, como queso gruyere en sus diversas versiones (95, 98, 2000 y ME), a decir de Geddy, son “demasiado sencillos de corromper e interceptar”, a diferencia de los sistemas de código abierto (es decir los que pueden ser modificados a voluntad por el usuario) como Linux y Macos X, que no requieren de actualizaciones semanales en materia de seguridad, como los antes mencionados.

Paseo en microbús

Con relación al comercio electrónico, el hacker mencionó que es más difícil tener un accidente automovilístico que llevar a cabo una compra electrónica confiable, es decir: realizar una compra virtual de forma ilegal es más fácil que chocar en microbús.

Todo esto por la clonación de tarjetas de crédito con generadores de números de cuenta fantasma, mediante lo cual se puede conseguir cualquier artículo en la red, siempre y cuando se haga a una tienda electrónica en otro país para evitar ser detectado con facilidad. Para finalizar el fraude, se puede contratar un apartado postal para que ahí se haga la entrega del producto deseado.

En México hay una importante comunidad de hackers con varios portales en los que se puede encontrar desde información general hasta pequeños cursos especializados sobre hackeo, como: http://www.raza-mexicana.org o http://www.2600.com.

Otros lugares donde hay material relacionado con hackers son:

http://www.astalavista.com, http://www.vanhackez.com o http://www.dark-e.com, donde también se pueden bajar modificaciones de programas para que estos funcionen de manera gratuita, así como códigos de accesos a páginas, principalmente de pornográficas.

Un hacker es como Poncio Pilato, que sólo se lava las manos ante los problemas que pueda ocasionar directa o indirectamente, pero no por ello es el villano de la película, si es que esta analogía es válida.

A fin de cuentas, la historia la hacen los vencedores, y lo que hacen los hackers, desde su perspectiva, es el bien, para hacer de los mundos real y cibernético lugares mejores.

Decálogo del auténtico hacker

1. Nunca dañes algo intencionadamente. Lo único que conseguirás será buscarte problemas.

2. Modifica sólo lo estrictamente necesario para entrar y para evitar ser localizado, o para poder accesar otras veces.

3. No hackees nunca por venganza ni por intereses personales o económicos.

4. No hackees sistemas pobres que no puedan reponerse de un ataque fuerte, ni tampoco sistemas muy ricos o grandes que puedan permitirse gastar dinero y tiempo en buscarte.

5. Odia a las empresas telefónicas pero no te metas con ellas.

6. No hackees computa- doras del gobierno. (El Gran Hermano te observa.) Tal vez sean más emocionantes, pero no olvides que la policía trabaja para ellos.

7. No comentes con nadie, a menos que sea de total confianza, tus hazañas ni los sistemas que estés intentando hackear (los más grandes hackers de la historia han sido cazados debido a las confesiones de sus novias).

8. Cuando hables en BBS, Internet o teléfono, procura ser lo más discreto posible. Todo lo que digas quedará almacenado (y usado en tu contra).

9. Sé paranoico. Una da las características principales de los mejores hackers es la esa.

10. No dejes ningún dato que pueda relacionarse contigo en las computa- doras que hackees. No impliques nunca a nadie. Y si es posible, ni siquiera "firmes".

11. Estudia mucho antes de lanzarte a la práctica. Ten en cuenta que eres un total novato y si te encuentras con problemas proba- blemente tu aventura acabe antes de empezar.

12. Nunca uses ni des datos tuyos reales. Recuerda que un hacker no busca la fama (tu seguridad tiene un precio).

13. Guarda todos tus útiles de hacking en un lugar seguro fuera de ojos curiosos y nunca escritos en papel. Encripta tu disco duro y tu correo y esconde tus manuales, porque la policía no te avisará antes de ir a tu casa.

14. Nunca dejes de estudiar y de aprender nuevas cosas. El mundo de la informática avanza rápi- damente y es necesario mantener un buen ritmo, si no quieres quedarte atrás.

15. No tengas miedo de preguntar, pero no esperes que te respondan siempre.

16. No estés demasiado tiempo dentro del sistema que hackees y accesa a él a horas y días distintos.

17. Si te caen, léete la orden de registro para saber lo que pueden o no hacer. Nunca hables con la policía sin tener a tu abogado presente.

18. No te fíes de un policía, no tiene potestad para hacer un trato.

19. Para ser un hacker tienes que hackear, no sólo leerte textos como éste (aunque no están de más).

La historieta: de Fantomas a Pokémon; ¡a luchar por la justicia!

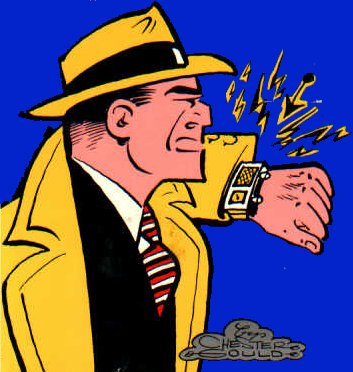

Desde antes que aparecieran en escena Dick Tracy y Mandrake, la historieta ha sido una forma de reflejar las ilusiones e inseguridades del ser humano, que se subliman en superhéroes capaces de escalar edificios como las torres gemelas (antes de ser derribadas) o sostener un planeta entero con la mano, como superman. ¿sobrevivirá la historieta a la nueva era de internet y la globalización?

Los cómics son un espejo que muestra el infinito y las perversidades del hombre, poniendo de manifiesto sus debilidades y miedos, que se muestran en la forma de demonios enmascarados, que descubren sus identidades para dar consuelo a las almas atormentadas de los hombres.

Quizá la creencia de que estos demonios son héroes con poderes especiales en busca de un bien común, destructores de realidades y perversiones, explica el éxito de las historietas. Con atavíos multicolores y armas apocalípticas, los superhéroes, dibujados por expertas manos que dominan la forma y el fondo, surcan los aires en pos de algún enemigo y sólo descansan en las gárgolas de los ajados edificios.

El abismo se abre para estos seres salidos de la imaginación. Llenos de temores vuelven a sus guaridas para curar las heridas y luego salir de nuevo a ese lugar inhóspito, su hogar.

En un mundo de Internet y de globalización, de videojuegos, de armas químicas y de bioterrorismo, surge la duda de si las historietas podrán mantenerse vigentes y seguir siendo objeto de la preferencia de la gente.

El surgimiento de la historieta moderna se remonta a fines del siglo XIX, con el nacimiento de The Yellow Kid, creación de Richard F. Outcault, contratado por Joseph Pulitzer, dueño del diario estadounidense New York World para tener más lectores que su competidor más fuerte, William Randolph Hearst.

Pronto el Daily Treep (tira cómica) se hizo popular y la gente pedía más personajes. Es entonces cuando llegan historias como Los chicos de Katzenhammer y Mutt y Jeff y empieza una guerra encarnizada entre Pulitzer y Hearst por el control de estos primeros cómics y sus lectores.

La historieta alcanza su momento de auge en forma impresionante en la década de los 30, durante la Segunda Guerra Mundial , cuando se busca un símbolo de identificación en la sociedad norteamericana. Se crean dibujos de seres que hacen proezas y realizan aventuras asombrosas para deleite de la gente que los lee, todos ellos con mallones de color azul y rojo (los calzones por encima, al estilo Madonna, por supuesto).

Este es un momento medular en la historia del cómic, pues nacen 3 de sus figuras más importantes: Batman, Superman y Capitán América, estos 2 últimos adoptados como estandartes de la guerra, por los colores de la bandera de Estados Unidos.

De las pistolas a las telarañas

Además de los mencionados, había un número importante de seres ficticios bastante conocidos, como Dick Tracy, Mandrake, Fantomas y Tarzan, que son bien identificados en nuestros días a través de caricaturas y películas.

Estas historietas son las precursoras de los personajes creados a finales de los 50 y 60, y que actualmente siguen en la preferencia del público, tales como El Hombre Araña, Thor, Los Cuatros Fantásticos o Hulk.

Dichos cómics, a diferencia de sus predecesores, tienen una impresionante carga de fantasía combinada con elementos reales, que los ubican en situaciones palpables.

Pronto aparecieron más y más creaciones de artistas como Stan Lee (fundador de Marvel Comics) y surgieron revistas con títulos como Los Hombres X, en Estados Unidos, mientras que en Europa podían verse argumentos como La historia de O, ilustrada por Guido Crepax, o una versión pornográfica de Drácula.

También aparecieron heroínas de manera más constante. Grupos de superhéroes como Los Hombre X, cuentan entre sus filas a Tormenta, o la Liga de la Justicia, que le da un papel más importante a la Mujer Maravilla.

En los 80 hay un estancamiento creativo que sólo se salva por historias especiales como Muerte en Familia, de DC Comics, donde El Guasón mata a un rebelde Robin que encuentra a su madre, o la boda de un amigable vecino: El Hombre Araña.

Esta falta de creatividad en las historias es remplazada de algún modo por dibujos más reales. Sin embargo, por la misma falta de originalidad en los argumentos, hay un déficit en la cantidad de lectores, que buscaban no sólo un buen dibujo, sino también una buena aventura.

Para la última década del siglo XX nace una nueva camada de superhéroes con sus respectivas editoriales. Pronto fueron conocidos nombres como Spawn (creado por Tod McFarlane) de la casa Image ; al mismo tiempo podíamos ver una serie de historias paralelas sobre Star Wars (Guerra de las Galaxias) hecha por la gente de Dark Horse Comics.

Ahora los dibujantes cuentan con escritores que apoyan de mejor manera los trazos que hacen y hay un nuevo auge de lectores de los llamados comic books.

Al mismo tiempo se dio un boom de historias alternas y crossovers (fusión de editoriales de historietas) en los que héroes de las más grandes casas de cómics luchan contra villanos de todo tipo.

El ne-ne-negro y su Ma´ linda

En México hay toda una tradición de la historieta, con características muy distintas del cómic estadounidense, donde los superhéroes son de carne y hueso y no cuentan con poderes especiales pero sí con gran picardía, una buena dosis de ingenio popular y un instinto muy afilado de supervivencia. Existe una variedad bastante amplia de personajes para todos los estratos sociales y que se muestra desde sus inicios.

Tenemos el caso de Memín Pinguín, un chico negro, pobre que vive en una vecindad de la colonia Guerrero con su madre, quien lava ajeno para sobrevivir, y tiene 3 amigos de diferentes clases sociales: el rico , el de clase media y el de clase baja, la estratificada sociedad mexicana de los años 60 vista en microcosmos. Es un adelanto de lo que después se vería en televisión con El Chavo del Ocho, creado por Roberto Gómez Bolaños, autollamado Chespirito.

Más sofisticado, Fantomas, es un personaje ideal rodeado de lujos y bellas mujeres, como una suerte de super agente 007, pero donde los juguetitos ultratecnológicos son reemplazados por juegos de ingenio y poder. Este original personaje llega a grados de excentricidad tales, que su gran pasión es planear y ejecutar robos de objetos inimaginables por el sólo gusto de hacerlo. Es el ser genial pero a la vez loco que suele producir de cuando en cuando el habitualmente tedioso mundo de la high society. Es como el Lord Byron de las tiras cómicas.

Memorables tambien fueron en los 60 y parte de los 70 el héroe costeño Chanoc, el niño justiciero del Bajío, El charrito de oro; la réplica de Tarzan, Tawa, el hijo de las gacelas, Los supersabios, entre otros muchos.

No podemos olvidar tampoco las historias épicas como Conan El Bárbaro, o las comedias de caballería ilustradas en Rolando el Rabioso, que con todos sus defectos, le daban un toque de ironía y sarcasmo a historias extraídas del medioevo, con su condimento de sabor mexicano.

Entre otras historietas mexicanas podemos encontrar El libro vaquero, un chili western en versión de viñeta, que solía vender 750 mil ejemplares cada semana en toda la República.

Ahora, con excepciones como Karmatrón y Los Transformers en los 80, o algunos intentos de historietas independientes, tales como Gallito cómics e historias como Operación Bolívar, o la gente de Apocalipce Studio, con sus Caballeros Aztecas, no hay una producción real de historieta en México.

Algunas convenciones de cómics como La Mole, La Conque o Mecyf en su momento, han intentado dar nueva vida a la historieta nacional, tomando en cuenta que la Sensacional de traileros, de la misma Editorial Vid , o Chicas trabajando de Editorial Tucán, son sólo piezas pornográficas de mala calidad y no dejan nada bueno al gremio monero del país.

¡Dame tu fuerza, Pegaso!

En la década de los 90 se da una explosión impresionante de la caricatura japonesa en nuestro país, que no tiene nada que ver con la versión naive de Heidi en las montañas o la cursilería de la Señorita Cometa con que se deleitaron nuestros padres en los albores de la televisión y que fueron las primeras importaciones culturales del país del Sol Naciente. Pronto se dieron a conocer historias como Saint Seiya (Caballeros del zodiaco) o Sailor Moon, que hicieron vibrar a casi todos los niños mexicanos.

Muy pronto se escuchó por doquier el famoso Kame-hame-ha de Gokú en Dragon Ball (Las esferas del dragón), o aparecieron historietas japonesas como Buble gum crisis.

A partir de entonces, todo lo hecho en Japón tomó fuerza en México. Se televisaron viejas caricaturas como Robotech, Los Súper Campeones y hasta Candy Candy, que fue vista por primera vez en los 70.

Las historietas y caricaturas norteamericanas dieron paso a las orientales, pues no había una producción de personajes nuevos y todo era refrito de viejas glorias setenteras y ochenteras, como Batman, Spiderman y Superman.

Ahora tenemos a Pokémon (monstruos de bolsillo) y Sakura Card Captors (Las tarjetas de Sakura), seguidos por Digimon, sin tomar en cuenta, por supuesto, todo el mercado de animación e historietas pornográficas.

La nueva era de las historietas se da tanto en el papel y las pantallas de televisión como en Internet, donde se puede encontrar mucho material viejo y nuevo de nuestros personajes favoritos. Basta con entrar a un buscador para encontrar imágenes, canciones y hasta videos de cualquier caricatura que se haya visto en algún momento.

Algo es cierto: la industria de la historieta evoluciona cada vez más rápido y con más tecnología de por medio. Dicha tecnología queda de manifiesto en animaciones como Toy Story o Antz, hechas ciento por ciento en computadora.

sábado, octubre 24, 2009

Hacking for dummies

Breves lecciones sobre cómo ser hacker y no morir en el intento.

Lo primero que hay que hacer es entender que el hacking no es para uso ilícito y que esto no convierte a un usuario en un hacker (para eso es necesario muchos conocimientos de programación y de la red).

El hacking es el juego más emocionante que existe en el mundo. Pero deja de ser divertido cuando el que lo hace va a parar a una celda con un compañero de habitación llamado "Picos" con cara de pocos amigos y que puede romperte el cuello en cuanto te descuidas.

La gente puede preguntarse si los hackers necesitan caros equipos informáticos y una estantería rellena de manuales técnicos.

La respuesta es no. Hackear puede ser sorprendentemente fácil. Mejor todavía, si se sabe explorar la WWW, se puede encontrar casi cualquier información al respecto, y sólo es necesario una computadora de mediana calidad y una conexión telefónica a Internet.

Para jugar al hacker no se necesita más que ser buen observador, curioso y tener iniciativa.

Para empezar, sería conveniente localizar los sitios de la red que contienen herramientas básicas como programas para descubrir “Back Doors” (puertas traseras u hoyos en el sistema operativo), y otro tipo de software relacionado con esto.

También es conveniente aplicar la ingeniería social, que no es otra cosa sino la parte humana de ser hacker. Hacerse pasar por otra persona a través del teléfono para conseguir una información determinada es un claro ejemplo de cómo puede ser utilizada.

Otra forma de obtener algún dato importante (pues ese es el propósito fundamental del hacking) es por medio del espionaje en el correo electrónico.

Para esto hay varios métodos, que van desde los más complejos, como el uso de aplicaciones específicas para descifrar contraseñas, hasta los más sencillos, en los que interviene la ingeniería social, y que se dan a partir de qué tanto se conoce a la persona que se va a “espiar” para adivinar dichas claves hasta una “investigación” más minuciosa de la persona a hackear y así conseguir el objetivo.

Hay estilos (por llamarlos de algún modo) más “sofisticados” para entrar en computadoras ajenas. El más usual entre los que tienen un conocimiento mayor es el de los ya tan conocidos troyanos, que se insertan en algún “inocente” programa y sirven como enlace para poder observar y (si hay algo importante) robar información de otros discos duros.

Muchos usuarios ya hacen hacking sin darse cuenta. Usan programas sin licencia y bajan los llamados “cracks” de páginas como astalavista.com o cracks.am.

Estos programas (los cracks) sirven para validar Shareware (que no es otra cosa que software de demostración y normalmente expira después de un corto tiempo) y que funcione de forma indefinida.

De la misma forma, entran en páginas llenas de contraseñas para sitios en los que los contenidos tienen algún costo, como las páginas pornográficas (y actualmente de los programas para bajar música en formato mp3).

El verdadero hacking no se hace a través de Windows. Para tener acceso a los datos reales de una página de Internet se tiene como herramienta fundamental la “Telnet”.

¿Qué es Telnet? Puede decirse que Telnet es la auténtica puerta a la guarida de de los cuarenta ladrones y para poder abrirla se necesita algo más que un “Ábrete sésamo”.

Es como entrar a la “Matrix” (pues muchos de los contenidos en la película fueron reales en cuanto a conocimientos hackers) y, según las palabras de “Morpheus”, averiguar qué tan grande es el hoyo por el que se cae.

Hacer hacking es un pasatiempo muy interesante (si es que podemos llamarlo entretenimiento). Sin embargo no es un juego de niños.

El hacking podría ser considerado un deporte de alto riesgo (muy alto, por cierto). Se necesita estar en forma (mental en este caso) y prepararse durante mucho tiempo antes de intentar alguna aventura cibernética.

La responsabilidad que conlleva practicarlo es muy grande y no apta para cualquiera. Hay que tener muchos (y a veces muy pocos) escrúpulos para hacerlo.

No sólo basta la habilidad intelectual. También se necesita estar centrado y ser ético (de lo contrario se cae en contradicciones morales). De lo contrario el que quiera hacerlo no sólo corre el riesgo de ser atrapado, también de ser tachado de cualquier cosa, menos de hacker (pues ser hacker es un gran orgullo para aquel que lo logra).

Starbucks y la red

Durante sus andares, Der Ausländer ha visitado varios establecimientos de esta cadena norteamericana (nacida en Seattle) dedicada a hacer café (o algo parecido)...

Además de pasar incontables horas de memorables pláticas con los amigos , uno de ellos ha notado un patrón muy habitual en estos lugares que buscan ser el "tercer espacio" de todos sus visitantes... Equipos de cómputo portátiles...

Si bien es cierto que hay casos, como el del mismo Das Kompater, en los que algunas personas se mueven por toda la ciudad con su laptop por cuestiones de trabajo, y necesitan una conexión a Internet en todo instante por el tipo de labores que desempeñan; también podemos encontrar a los otros, a los que sólo buscan estatus...

No sólo utilizan una computadora portátil, casi siempre utilizan una "mac", aunque no la exploten ni al 10 % de sus capacidades (capacidades de la computadora como tal, y en ocasiones las capacidades del mismo usuario)...

¿Se equivoca der Ausländer en su señalamiento queridos lectores?... Sólo den una vuelta por cualquier local con el logo de la sirena... Verán casi siempre gente que pretende trabajar, cuando en realidad sólo tiene alguna conversación por medio de algún sistema de mensajería instantánea (amsn, adium, msn...), misma que podrían tener desde sus lugares de trabajo, escuelas, hogares o cyber cafés...El punto es ser visto... En la opinión del que escribe, muchos de estos entes sólo van a presumir la "bonita computadora", su conexión inalámbrica patrocinada por la monopólica compañía telefónica (en este caso la de México) y a beber algo que dista mucho de ser café...

El uso de las herramientas tecnológicas no se limita a esta cuestión... Debería hacerse una cultura real sobre el uso de computadoras, PDA's y demás instrumentos que estén relacionados con la red...¿Cuál es la motivación real?... Se pueden hacer muchas conjeturas al respecto, sin embargo ninguna puede afirmarse por completo... Tal vez lo hagan por tratar de conseguir la atención de alguna chica, impresionar al resto de los que acostumbran ir a estos sitios simplemente a pagar una cantidad determinada para que les den una sonrisa y los llamen por su nombre...

Suscribirse a:

Entradas (Atom)